Seguridad Externa

Engloba los mecanismos que actúan fuera del sistema operativo:

Seguridad Física

Protección contra desastres y eventos adversos:

- Prevención de incendios, humos, inundaciones

- Control de temperatura y limpieza (20-25°C ideal)

- Acceso físico regulado (tarjetas RFID, huellas, reconocimiento facial)

- Protección contra EMI/RFI (interferencias electromagnéticas)

Seguridad de Administración

Mecanismos para impedir el acceso lógico no autorizado:

- Autenticación multifactor (MFA)

- Políticas de contraseñas (longitud mínima 12 caracteres, complejidad)

- Rotación de credenciales (cada 90 días)

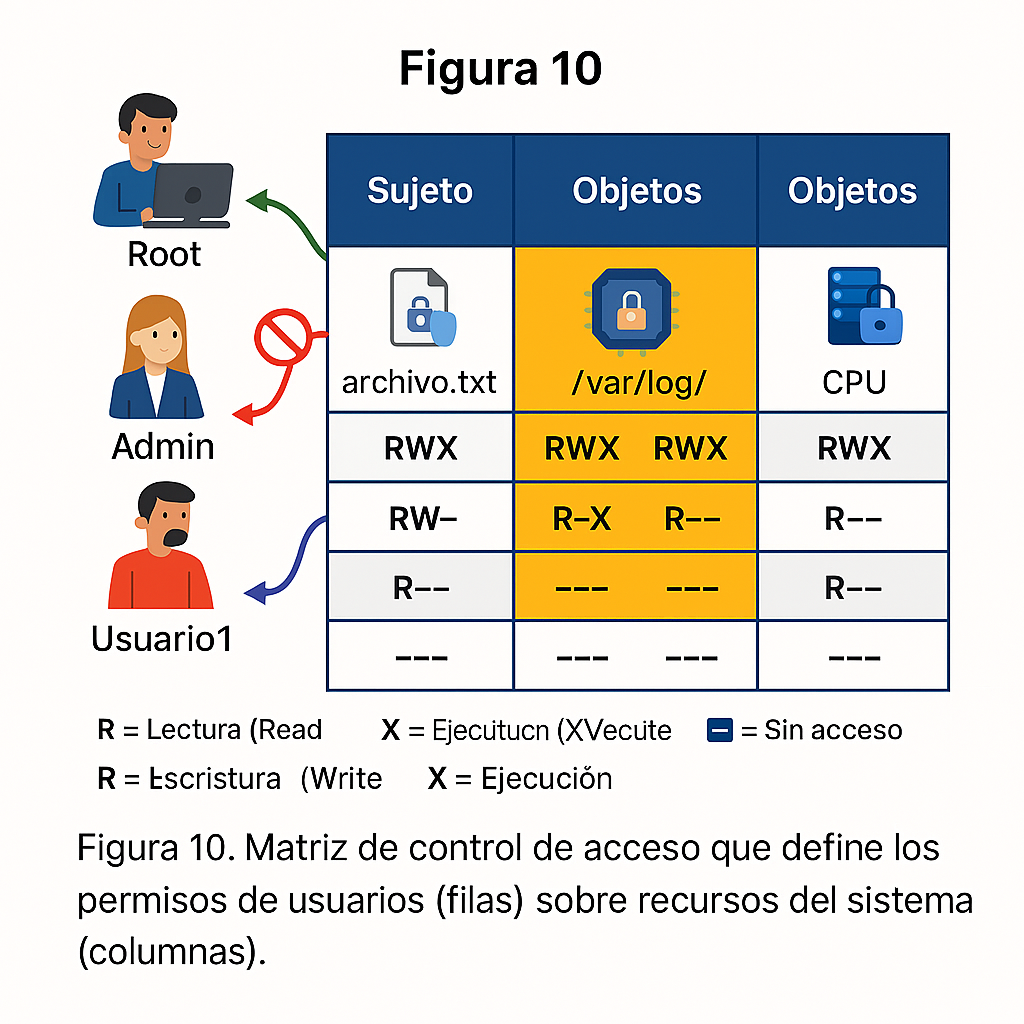

- Principio de menor privilegio

# Editar /etc/pam.d/common-password

password requisite pam_pwquality.so retry=3 \

minlen=12 difok=3 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

# Configurar expiración de contraseñas

chage -M 90 -m 7 -W 14 usuario

Criptografía

Proceso de encriptado o cifrado de datos:

- Cifrado simétrico (AES-256, 3DES)

- Cifrado asimétrico (RSA 2048+, ECC)

- Protocolos seguros (TLS 1.2+, SSH, IPsec)

- HSM (Hardware Security Modules) para gestión de claves